[Article mis à jour le 8 nov 2022]

Avez-vous utilisé des google dorks aujourd’hui ? Si vous avez tapé un mot entre guillemets ou bien associé deux termes avec AND, alors la réponse est oui.

Les google dorks sont des opérateurs de recherche avancés qui aident à mieux cibler les informations recherchées.

Ils permettent même de découvrir des vulnérabilités et de renforcer votre sécurité, voyons comment.

Les google dorks, qu’est-ce que c’est ?

L’utilisation de google dorks, aussi appelé google hacking ou google dorking, est une technique qui se sert du moteur de recherche Google afin de trouver des informations précises. Le google dorking consiste à profiter des opérateurs de recherche pour mieux cibler les informations recherchées.

Il ne s’agit pas de « hacker » Google, mais d’exploiter ses capacités de crawl et d’indexation pour faire remonter des données publiques peu visibles.

Google est en effet un moteur de recherche qui indexe en continu tout ce qu’il voit sur internet… y compris des éléments sensibles ou stratégiques d’un point de vue sécurité.

Se servir du google hacking est légal, car cela revient à utiliser un moteur de recherche avec des filtres. Vous pouvez manipuler ces requêtes avancées pour vérifier vos sites ou vos données personnelles sans souci.

Mais, exploiter les résultats obtenus avec l’objectif d’attaquer une cible sans autorisation est illégal.

Quels sont les google dorks les plus utilisés ?

Les google dorks s’emploient directement dans le moteur de recherche google, comme pour une recherche classique. La syntaxe est operateur:valeur , par exemple cache:vaadata.com renverra le cache du site web vaadata.com.

Les principaux opérateurs sont :

site:<site-cible.com>– les recherches seront limitées au site donnécache:<site-cible.com>– voir la version en cache du siteafter:<date>– afficher les résultats indexés après une date précisefiletype:<extension fichier>ouext:<extension fichier>– les recherches se concentrent sur le type de fichier demandéinurl:<terme recherché>– les urls contenant ce terme seront remontéesallinurl:<plusieurs termes différents>– les urls contenant tous ces termes seront remontéesintitle:<terme recherché>– les pages contenant ce terme dans leur titre seront remontéesallintitle:<plusieurs termes différents>– les pages contenant tous les termes dans leur titre seront remontéesintext:<terme recherché>– rechercher le texte partout dans la page (utile avec d’autres opérateurs, sinon c’est l’équivalent d’une recherche google classique)

Les opérateurs se combinent pour des recherches plus précises encore. Par exemple :

filetype:xls inurl:"email" site:site-cible.cominurl:admin site:site-cible.comintitle:"2022" ("Compte de résultat" | "Bilan comptable" | "P&L") filetype:pdf site:site-cible.cominurl:github.com filename:database intxt:site-cible.cominurl:gitlab.com secret.yaml | credentials.xml intxt:sitesite:drive.google.com <cible>site:site-cible.com ext:php- …

Le même principe de recherche avec opérateurs s’applique à d’autres sites. Selon votre cible, vous pouvez poursuivre votre exploration sur Twitter, Github, Pastedin…

Vous pouvez vous appuyer sur cette grande liste de google dorks qui peut être utilisée à des fins d’inspiration au cours d’audit de sécurité ou pour du bug bounty.

Exemples de google dorks ayant permis de trouver des failles de sécurité

Découverte de documents sensibles sur un site e-commerce avec site:cible

Lors d’un test d’intrusion sur un site ecommerce, nous avons découvert grâce à site:<cible> des urls qui n’auraient pas dû être indexées. Ces pages nous ont permis d’atteindre des documents sensibles auxquels un utilisateur externe n’aurait pas dû avoir accès.

Ce qui est intéressant est que les autres outils de fuzzing ou de discovery n’auraient pas trouvés ces urls, car elles étaient composées d’une longue partie aléatoire.

Découverte de formulaires de contact avec site:support.google.com inurl:/contact/

Un bug hunter, Rio, raconte comment il a profité des google dorks pour découvrir des formulaires de contact et exploiter une faille de type blind XSS. Son write up donne des précisions supplémentaires.

Découverte de fichiers PHP indexés avec site:.cible.com ext:php

Un test classique lors de pentests couvrant de nombreux sous-domaines consiste à vérifier la présence de fichiers dont l’extension est .php. Les fichiers .php, lorsqu’ils sont exposés, contiennent souvent du code développé « à la main », sans l’utilisation de framework. Nous avons plusieurs fois identifié des vulnérabilités (de type injection SQL par exemple) via des fichiers PHP indexés. Le fait de mettre un point devant le nom de domaine dans l’opérateur site permet d’effectuer la recherche sur tous les sous-domaines de cible.com. Il est également possible de chercher d’autres types de fichiers indexés comme des fichiers xml, txt, docx…

Utiliser les google dorks pour identifier et réduire sa surface d’attaque

Dans le cadre d’un test d’intrusion, le google dorking sert à découvrir des informations qui permettent d’aller plus loin lors des tests.

Mais nous utilisons également cette technique lors de la phase de reconnaissance (phase initiale de tout pentest) et en particulier durant les audits de reconnaissance.

Nous pouvons ainsi trouver des fichiers, des listes d’emails, des mots de passe, des serveurs ouverts, des clés SSH… Ce sont le plus souvent des failles de type divulgation d’informations techniques ou sensibles.

Identifier ces informations permet de connaitre votre surface d’attaque et de la réduire, en nettoyant ou supprimant les éléments qui n’auraient pas dû être publics.

Les attaquants emploient aussi le google hacking lorsqu’ils veulent par exemple exploiter une faille connue (CVE) sur une technologie spécifique. Les google dorks peuvent leur permettre d’obtenir une liste de sites vulnérables à cette CVE.

Ils peuvent également s’en servir pour récolter des emails en préparation de campagnes de phishing non ciblées.

Utiliser le google dorking pour prévenir les attaques d’ingénierie sociale

Les attaquants utilisent de manière croissante l’ingénierie sociale dans leurs cyberattaques et ciblent en particulier les personnalités stratégiques d’une entreprise.

Il est intéressant de rechercher les informations qui peuvent être trouvées avec du google hacking sur les personnes généralement ciblées lors de ces attaques (majoritairement les fonctions financières, administratives, informatiques et managériales).

En effet, tout renseignement peut être utilisé pour créer un prétexte ou apporter de la crédibilité à une démarche non habituelle. Par exemple, un prétendu club de sport pourrait demander une entrevue pour discuter d’un sponsoring, en s’appuyant sur l’intérêt affiché pour ce sport de la personne ciblée. Le mail contiendra une pièce jointe ou un lien piégé, qu’elle sera plus tentée d’ouvrir.

Les google dorks peuvent vous aider à vérifier quelles informations sont disponibles en ligne, pour les supprimer (dans la mesure du possible) ou les invalider.

Contrôler les informations personnelles

La première recherche est très simple, mais peut révéler beaucoup d’informations : le nom et prénom. Des données personnelles, comme les adresses mails, postales, pseudos, RIB… ont parfois été indexées. Vous pouvez aussi vérifier que ces informations personnelles ne sont mentionnées nulle part en recherchant directement une adresse email ou un numéro de téléphone.

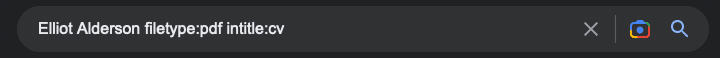

Vous pouvez ensuite cibler les fichiers, avec des requêtes comme :

nom prénom filetype:pdf intitle:cvnom prénom filetype:pdf intitle:facture- …

Les types de fichiers pertinents à viser sont généralement : pdf, doc, docx, xml, xls, ppt et rtf.

Attention toutefois, n’entrez jamais une information trop sensible (telle qu’un mot de passe ou un identifiant bancaire). En effet, bien que Google n’indexe pas votre recherche, elle est cependant envoyée aux serveurs et donc potentiellement enregistrée. De plus, vous n’êtes jamais à l’abri qu’une personne malveillante intercepte votre trafic.

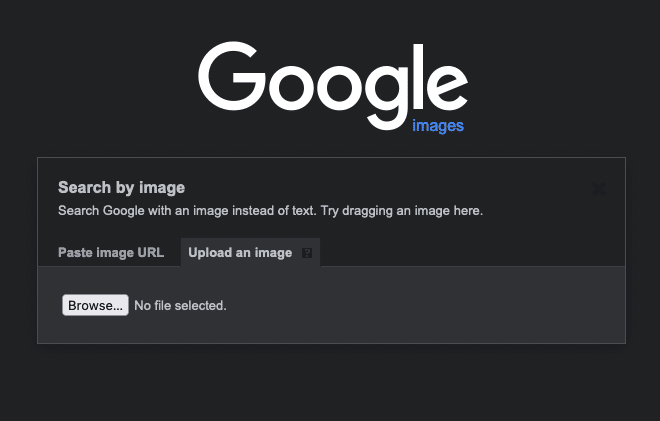

Examiner les photos et rechercher les faux profils

Un autre angle à surveiller est l’usurpation de photos, par exemple pour créer un faux profil. Google Images a une fonction très intéressante, qui permet de chercher si des pages utilisent une image donnée.

En cliquant sur l’icône appareil photo au bout de la barre de recherche, vous pouvez uploader une photo utilisée sur un réseau social ou publiée lors d’une actualité et vérifier les différents sites sur lesquels elle apparait.

De cette manière, vous pouvez découvrir des pages qui concernent les personnes à protéger et si leurs photos sont usurpées pour créer de faux articles ou de faux profils.

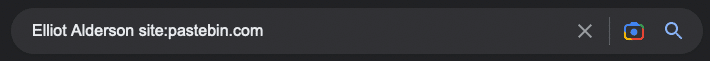

Après une fuite de données, vérifier si des informations ont été compromises

Enfin, il arrive que des données fuitent lors d’une cyberattaque ou d’un problème technique. Lorsqu’un site est piraté, il est fréquent que les données volées soient publiées sur internet, notamment sur pastebin.com.

Une bonne pratique est de vérifier qu’aucune information concernant les personnes dont vous souhaitez limiter l’exposition n’est accessible sur cette plateforme, avec par exemple une requête :

nom prénom site:pastebin.com

Que faire si vous trouvez des données exposées en ligne ?

Si vous avez découvert des données qui devraient être privées, supprimez-les dans la mesure du possible avec les paramètres des comptes. Si celles-ci sont publiées par un tiers (réseaux sociaux, blog, site que vous fréquentez…), faites une demande de suppression.

Si les responsables du site ne répondent pas, vous pouvez exercer le droit au déréférencement auprès des moteurs de recherches. La protection de la vie privée est une raison valide pour demander le retrait d’informations personnelles.

Dans le cas où vous avez trouvé un mot de passe actuel ou des données bancaires, faites le nécessaire le plus rapidement possible pour les rendre inexploitables.

Se protéger des fuites de données via les google dorks

La première mesure est d’avoir un fichier robots.txt correctement configuré pour empêcher les robots d’indexer certaines zones du site, certains fichiers ou certaines extensions de fichiers. De manière générale, l’indexation du site doit être limitée aux contenus publics comme les pages principales ou les articles. Pour cela, nous recommandons de suivre la documentation officielle.

Des scans de vulnérabilités peuvent être utilisés de façon régulière. La majorité des scanners testent les requêtes google dorks les plus courantes.

Enfin, ne pas hésiter à effectuer des google dorks soi-même pour vérifier que des attaquants n’arriveraient pas à obtenir des informations sensibles.

Vous connaissez à présent les bases du google hacking. Avec les quelques opérateurs donnés dans cet article et un peu d’imagination, vous pouvez créer un nombre infini de requêtes qui pourront vous apporter toujours plus de résultats.