Mis à jour 1. Déc 2020

Plus de 2 ans après l’entrée en vigueur du RGPD (le 25 mai 2018), des sanctions ont été prononcées par plusieurs organismes de protections des données. Ces sanctions ont des répercussions importantes, économiques mais surtout pour l’image des entreprises concernées, car elles sont communiquées publiquement.

Si les grands principes du RGPD sont généralement connus, les mesures techniques principales à mettre en place pour sécuriser un site ou un système d’information restent encore parfois floues. Pour y remédier, nous détaillons dans cet article tous les aspects de sécurité technique du RGPD.

Que demande le RGPD en matière de sécurité ?

Le RGPD (Règlement Général sur la Protection des Données) établit très clairement la sécurité des données à caractère personnel comme l’un de ses principes généraux. Le « Privacy by design and by default » impose ainsi que les données à caractère personnel soient protégées dès la conception, et dans les paramétrages par défaut d’un produit ou d’un service. Ce Privacy by design and default s’applique aux échanges de données entre une entreprise et ses clients comme ses fournisseurs. Les données doivent être protégées d’une mauvaise utilisation (erreur humaine ou logicielle) comme d’un piratage (Art. 5 ; Art. 25).

L’article 32 du RGPD « Sécurité du traitement » précise les principales exigences de sécurité :

- « Garantir la confidentialité, intégrité, disponibilité et la résilience constantes des systèmes et services de traitement ; »

- « Permettre de rétablir la disponibilité et l’accès aux données à caractère personnel dans les délais appropriés en cas d’incidents physique ou technique ; »

- Disposer d’une « procédure pour tester, analyser et évaluer régulièrement l’efficacité des mesures techniques et organisationnelles pour assurer la sécurité du traitement. »

Les principes fondamentaux de protection des données personnelles du RGPD

Minimiser les données collectées pour réduire les risques

La protection des données est facilitée si la surface à protéger est réduite. La minimisation des données collectées voulue par le RGPD facilite ainsi la protection des données en limitant au strict nécessaire leur nombre et leur stockage, ainsi que les personnes y ayant accès.

D’un point de vue technique, il s’agit notamment de réduire les informations techniques en libre accès sur internet : dans le code source de la page, version des applications tierces utilisées, messages d’erreur, etc.

Les attaquants se servent de ces informations pour préparer leurs attaques et les rendre plus pertinentes (et donc plus dangereuses).

Connaître sa surface d’attaque et la réduire

L’empreinte numérique d’une entreprise est souvent constituée de plusieurs éléments : site vitrine, domaines, et sous-domaines, versions de test, serveurs, services cloud, etc. Réaliser une cartographie complète et à jour est indispensable pour connaitre et réduire sa surface d’attaque, et donc protéger l’entreprise et les données dont elle dispose.

Savez-vous où et comment sont stockées les versions de pré-production de votre site, application web ou API ? Sont-elles reliées à vos éléments déployés en production ? Comment sont-elles protégées ? Y a-t-il d’autres éléments potentiellement vulnérables sur le même serveur ? Si l’un d’eux est compromis, l’attaquant peut-il s’étendre aux autres ? Si des identifiants sont dérobés, sont-ils utilisables sur d’autres applications ou serveurs ?

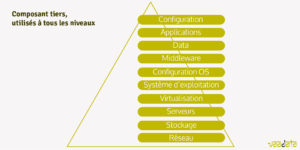

Attention aux composants tiers utilisés

À tous les niveaux, les entreprises ont recours à des composants tiers : système d’exploitation, framework, CMS, librairies pour la construction d’un site internet, etc.

Ce n’est pas parce que ces éléments sont développés par d’autres sociétés ou individus qu’il ne faut pas se poser la question de leur sûreté. De même, ce n’est pas parce qu’une solution est populaire qu’elle est mieux sécurisée. Elle est en revanche probablement plus ciblée.

Certains composants ont des vulnérabilités connues, avec même des possibilités d’exploitation partagées en ligne. Les attaquants ne sont que trop contents de disposer sans effort de scénarios d’attaques. Ils essayeront de les exploiter avant de chercher des failles spécifiques à votre plateforme. Les composants vulnérables sont ainsi n°9 du Top 10 de l’OWASP, car ils sont répandus, généralement exploitables sans trop de difficultés techniques et provoquent des dommages pouvant être importants, tel que le déni de service, le vol de données, voire la compromission du serveur.

Il ne faut pas pour autant arrêter d’utiliser des composants tiers. Leurs vulnérabilités peuvent être corrigées en assurant un suivi complet : cataloguer les éléments utilisés, connaître leurs fonctions, les garder à jour et/ou patcher les failles découvertes. Planifier une mise à jour régulière est indispensable. Il est également recommandé de suivre l’actualité afin d’être alerté rapidement si un composant utilisé comporte une vulnérabilité nouvellement publiée (0day).

Points d’attention spécifiques relatifs au RGPD

Contrôle d’accès

L’article 25 précise que « […] par défaut, les données à caractère personnel ne sont pas rendues accessibles à un nombre indéterminé de personnes physiques sans l’intervention de la personne physique concernée. »

Deux vulnérabilités sont visées par cette mention :

- Manques de contrôles d’accès sur les données d’autres utilisateurs : un utilisateur X peut accéder aux informations ou à des fichiers liés au compte d’un utilisateur Y

- Élévations de privilèges, manque de contrôle d’accès sur les « fonctions » : un utilisateur peut faire des actions réservées aux administrateurs (créer, modifier ou supprimer des éléments enregistrés, etc.).

Ces vulnérabilités sont courantes, elles sont par ailleurs n°5 du Top 10 de l’OWASP. Les attaquants apprécient ces failles, car elles leur permettent par exemple de collecter des données (revente sur le marché noir ou utilisation pour des attaques ultérieures), ou de les altérer de manière à rendre la plateforme inutilisable. Les conséquences potentielles sont donc assez élevées.

Chiffrement des données

Le RGPD met l’accent sur le chiffrement des données à caractère personnel lors de leur utilisation comme pour leur stockage. En cas de vols ou de pertes de données, celles-ci seront inexploitables, car non lisibles sans la clé de déchiffrement. L’impact potentiel de l’attaque est donc très réduit.

Néanmoins, le chiffrement des données ne résout pas le problème initial : l’accès par un attaquant aux données. S’il y a accès aux données, le pirate a possiblement aussi obtenu des informations sur le chiffrement, même si elles sont stockées à un endroit différent. Il est également tout à fait envisageable que l’attaquant arrive à trouver une clé de déchiffrement. L’important est donc de protéger l’ensemble du système.

Surveiller les logs

Enfin, le RGPD exige de notifier les violations de données à caractère personnel à l’autorité de contrôle (Art 33), et aux personnes concernées (Art 34). Or, comment répondre à cette obligation si l’on ne sait pas qu’une violation s’est produite ?

Une attention particulière doit donc être portée au contrôle des journaux. Des logs bien établis renseignent sur les tentatives et les angles d’attaques, et par conséquent sur les endroits les plus vulnérables des systèmes : par quels moyens les attaquants essaient-ils d’entrer ? à quel endroit sont-ils entrés ? à quels éléments ont-ils eu accès ? … Le contrôle des logs est donc très important pour renforcer la sécurité. Il est donc important de mettre en place de bonnes pratiques pour

faciliter l’implémentation et augmenter l’efficacité d’un bon logging et monitoring. Les attaquants comptent sur le manque de contrôle et le temps de détection des attaques pour cacher leur présence et atteindre leur but. L’insuffisance de contrôle des logs est ainsi N°10 du Top 10 des vulnérabilités de l’OWASP.

Pour y pallier, cela nécessite de détecter et d’enregistrer les tentatives d’accès infructueuses, les activités suspicieuses, les tentatives d’attaques et d’automatiser les alertes d’actions anormales. N’oublions pas que les attaquants choisissent généralement de mener leurs attaques lorsque la surveillance est moindre (la nuit, les weekends, durant les vacances).

En conclusion, toutes les mesures techniques pour sécuriser les systèmes d’information ne sont pas mentionnées ici. Pour aller plus loin, vous pouvez consulter le guide de la CNIL « Sécurité des données personnelles ». Chaque entreprise doit réfléchir à sa situation personnelle avec ses traitements et ses enjeux de sécurité pour adapter les mesures techniques à mettre en place.

Un test d’intrusion (pentest) manuel -comme ce que nous proposons- peut ensuite être réalisé pour vérifier la solidité du système d’information.