A la suite d’un audit de sécurité, des vulnérabilités vous ont été signalées. Faille critique, importante, moyenne : savez-vous comment cela est établi ? Nous vous détaillons notre méthodologie, basée sur celle de OWASP*, pour estimer la sévérité des risques d’une vulnérabilité.

Qu’est-ce que le niveau de criticité d’une faille de sécurité ?

Les failles techniques ou logiques sont évaluées selon leur gravité et leurs conséquences potentielles. Des critères clairs et précis – détaillés ci-dessous – permettent d’estimer objectivement la criticité des vulnérabilités trouvées. La transparence des critères et donc de l’évaluation renforce la confiance entre les équipes sécurité, développement et managériales. Cela permet ensuite de prioriser les corrections.

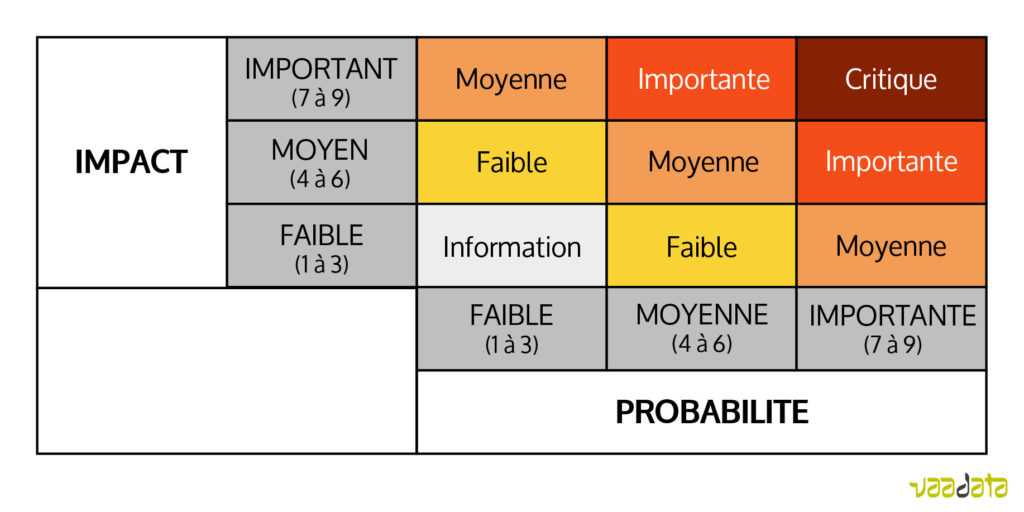

Concrètement, un niveau de criticité est attribué à chaque vulnérabilité détectée : faible, moyenne, importante ou critique. Le niveau de criticité comprend les aspects de probabilité d’exploitation d’une part, et d’impact potentiel d’autre part. Une fois ces deux éléments quantifiés avec un score, l’évaluation finale de la criticité de la vulnérabilité est établie.

La probabilité d’exploitation d’une faille de sécurité

Elle correspond aux possibilités que la vulnérabilité soit effectivement trouvée et « utilisée ». L’exploitation de la faille peut être volontaire (attaque d’une personne malveillante) ou non (incident lié à une utilisation particulière de la plateforme, par une personne physique ou un outil automatisé)

La première étape est donc d’évaluer cet acteur, ce potentiel attaquant :

- Quelles sont ses compétences ?

- Quelles sont ses motivations – c’est-à-dire, ses bénéfices espérés – ?

- Possède-t-il ou peut-il obtenir les ressources nécessaires (compte utilisateurs, droits particuliers, apport financier…) ?

- Quel est son lien avec sa cible (attaquant externe anonyme, utilisateur authentifié, attaquant interne, partenaire…) ?

Ensuite, la vulnérabilité elle-même est à considérer :

- Est-elle facile à découvrir et à exploiter ?

- Est-elle de nature connue ou spécifique ?

- Quels mécanismes en place peuvent potentiellement permettre d’identifier l’attaquant ?

L’impact potentiel d’une faille de sécurité

Il est également composé de deux axes : l’impact technique et l’impact business.

Le premier est à quantifier en termes de perte de confidentialité et d’intégrité des données, de disponibilité des services et de traçabilité de l’attaque (une attaque non détectée aura un impact plus fort sur le long terme).

L’impact business prend en compte les pertes financières entrainées par l’attaque, les dommages sur la réputation de l’organisme, ses responsabilités devant la loi et l’ampleur de la violation de la vie privée de ces utilisateurs (un individu ? un groupe ? un million de personnes ?).

Évaluer la criticité globale de la vulnérabilité

Pour chaque critère évoqué, nous attribuons un score entre 1 et 9. Les scores attribués correspondent à une appréciation verbale de manière à guider et homogénéiser la représentation de ces chiffres. On pourra par exemple, dans le calcul de l’impact, avoir le critère « étendue de la perte d’intégrité des données », avec :

1 – Aucune donnée corrompue

2 – Peu de données légèrement corrompues

3 – Peu de données sérieusement corrompues

4 – Peu de données totalement corrompues

5 – Beaucoup de données peu corrompues

6 – Beaucoup de données sérieusement corrompues

7 – Beaucoup de données totalement corrompues

8 – Toutes les données potentiellement corrompues

9 – Toutes les données totalement corrompues

Afin d’évaluer les critères de manière pertinente, il faut se placer dans un scénario d’attaque cohérent avec la situation. Comme souvent en évaluation de risque, on choisira le scénario crédible le plus défavorable.

Prenons un site e-commerce d’un grand groupe avec une vulnérabilité sur le panier d’achats (possibilité de changer le montant du panier avant la commande). Un scénario d’exploitation pourrait être « un réseau de receleurs passe une commande massive à un prix dérisoire afin les revendre sur le marché noir ». Si le site en question est spécialisé dans la vente de vêtements, meubles ou même de vélos, cela est un scénario potentiel cohérent. En revanche, s’il est spécialisé dans la vente de jouet pour animaux de compagnie, il semble plus probable qu’un individu passe une commande personnelle en modifiant le prix (cela dépend de la connaissance technique nécessaire pour trouver et exploiter la vulnérabilité).

Une fois tous les facteurs notés, on calcule la moyenne pour la probabilité d’exploitation ainsi que pour l’impact potentiel. On pourra alors définir la criticité globale en réalisant le produit des deux, ou bien en cherchant l’intersection dans le tableau ci-dessous :

Ainsi, si le score (moyenne des notes arrondies) de probabilité d’exploitation est de 4 (Moyenne) et le score d’impact de 8 (Important), alors la criticité attribuée à la vulnérabilité est IMPORTANTE.

En conclusion, l’évaluation des risques d’une vulnérabilité est basée sur des critères clairs, et compréhensifs par tous. Le contexte et les enjeux de chaque entreprise sont déterminants dans l’estimation globale des risques, et pour ensuite déterminer les priorités de correction des vulnérabilités.

Ainsi, comme le dit l’OWASP ici, si découvrir des failles de sécurité est important, pouvoir en estimer le risque l’est tout autant.

OWASP*: Le Projet pour la Sécurité des Applications Web (Open Web Application Security Project – OWASP) est une organisation mondiale à but non-lucratif se concentrant sur l’amélioration de la sécurité des applications. L’OWASP a une position unique pour fournir des informations impartiales et pratiques sur la sécurité applicative pour les individus, entreprises, universités, agences gouvernementales et toute organisation mondiale.