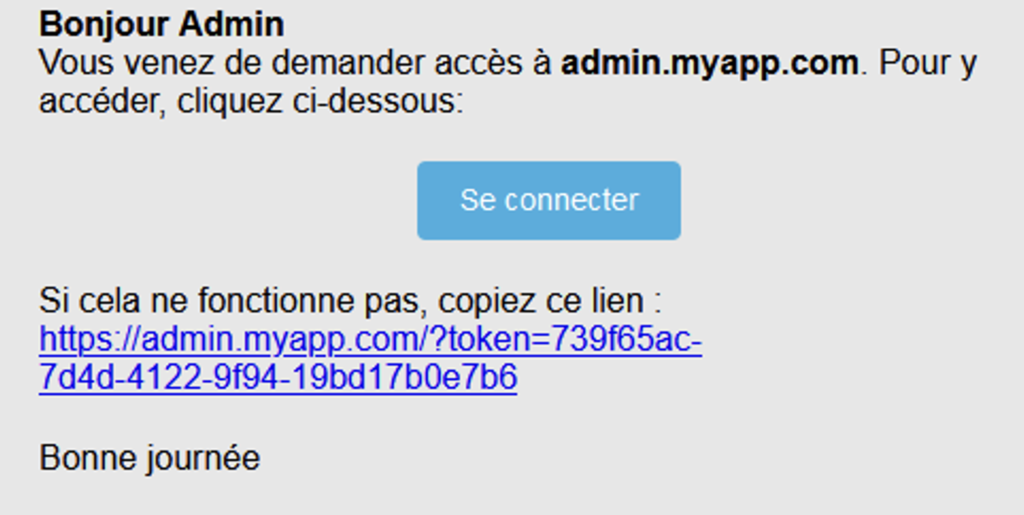

Dans un précédent article, nous avions passé en revue la vulnérabilité la plus critique des applications web selon le Top 10 OWASP : le défaut de contrôle d’accès. Aujourd’hui, nous nous attaquons aux vulnérabilités et exploitations courantes liées au manque ou à l’absence de chiffrement dans les applications.