Abraham Lincoln (répétant un bucheron) aurait répondu à la question : que feriez-vous si vous aviez seulement six heures pour abattre un arbre ? Je passerai les quatre premières à affûter ma hache.

Qu’est-ce que cela nous dit ? Que la préparation est la clé.

Vous ne pouvez pas protéger ce que vous ne connaissez pas, c’est pourquoi connaitre sa surface d’attaque est le premier pas essentiel pour la protéger efficacement.

Qu’est-ce qu’une surface d’attaque ?

Une surface d’attaque est l’ensemble des éléments qui peuvent être attaqués pour provoquer un incident de sécurité.

On considère généralement deux types de surface d’attaques : la surface d’attaque digitale et physique.

Alors que la surface d’attaque digitale se compose, par exemple, des web services, du réseau, des protocoles de communication, des noms de domaines… la surface d’attaque physique concerne les points d’attaques physiques contre une entreprise, comme les fenêtres des locaux, les lieux de production, voire même un incendie…

Ces deux surfaces d’attaques se recoupent et sont interconnectées ; il est tout aussi important de sécuriser l’une comme l’autre.

Dans cet article, nous nous concentrons sur la surface d’attaque du système d’information.

Elle peut être divisée en deux :

- La surface d’attaque externe, qui englobe tous les points accessibles à distance depuis internet,

- La surface d’attaque interne, qui englobe tous les points accessibles depuis l’intérieur de l’entreprise.

Comment connaitre sa surface d’attaque ?

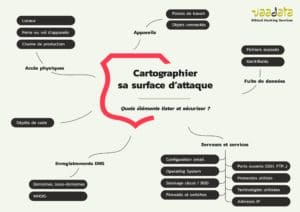

Cartographier la surface d’attaque de son SI est une tâche qui requiert de réfléchir à tous ses différents actifs et à la valeur qu’ils ont ou à laquelle ils peuvent donner accès.

Pour réaliser une cartographie de la surface d’attaque, cela nécessite :

- de lister

- vos enregistrements DNS (domaines, sous-domaines)

- vos serveurs et services exposés (SSH, FTP…)

- les applications utilisées et leurs versions (cela comprend vos propres applications et les applications tierces)

- de prendre en compte l’accès physique au système d’information de l’entreprise (locaux, vol d’appareils, chaîne de production…)

- et tout autre élément en fonction de votre situation précise.

Vous pouvez télécharger cette vue d’ensemble des principaux éléments à lister et sécuriser lorsque vous cartographiez votre surface d’attaque. Cette vue d’ensemble n’est qu’une base non exhaustive, car chaque contexte aura des éléments spécifiques à prendre en compte.

Il y a différents outils et moteurs de recherche qui existent pour faciliter cette cartographie : shodan.io, censys.io, crt.sh…

Par exemple, shodan.io permet de vérifier quels appareils de votre réseau sont accessibles depuis internet (serveurs, routeurs, imprimantes…), tandis que crt.sh permet de trouver les certificats liés à un domaine.

Connaitre sa surface d’attaque est parfois plus compliqué que l’on ne le pense à cause du Shadow IT. Le Shadow IT correspond aux appareils et outils IT utilisés par les collaborateurs sans que la DSI n’en soit informée et n’ait donné son accord. Ainsi, ces solutions ne sont pas pas contrôlées, en particulier d’un point de vue sécurité, et peuvent apporter des vulnérabilités dans le système d’information ou provoquer des fuites de données.

Certains éléments du Shadow IT peuvent remonter lors de la cartographie de la surface d’attaque (appareils connectés au réseau sans autorisation par exemple), mais pour d’autres éléments, comme des services web, cela est plus difficile à détecter.

Comment réduire sa surface d’attaque ?

Une fois que vous connaissez votre surface d’attaque, vous pouvez la gérer et évaluer les risques associés.

Quand la surface d’attaque est importante, l’inventaire vous aide également à prioriser les éléments à protéger.

Le but de connaitre sa surface est de pouvoir ensuite être en mesure de la réduire (lorsque possible) et de mettre en place les protections appropriées.

Avoir le moins de points d’attaques possible permet de concentrer les efforts de protection et donc de renforcer leur sécurité.

Pour réduire sa surface d’attaque, les conseils généraux sont :

- de nettoyer ou supprimer tous les éléments qui ne sont plus utilisés,

- de segmenter le réseau,

- de contrôler le réseau et les logs,

- de rendre certains outils ou services disponibles seulement par un VPN ou après une authentification,

- de suivre le principe du moindre privilège,

- de sensibiliser les collaborateurs aux risques auxquels ils sont exposés (dont l’ingénierie sociale).

Rester à jour sur sa surface d’attaque

Une fois que la cartographie et la réduction de la surface d’attaque ont été faites, l’étape suivante, aussi importante que les précédentes, est de la garder à jour, afin de continuer à la surveiller et à la protéger.

Pour cela, il est nécessaire de suivre les nouveaux services mis en place, les évolutions de l’infrastructure, mais également de surveiller la publication de vulnérabilités, de patchs, de correctifs… afin de les appliquer lorsque des changements concernant vos assets sont requis.

Un outil d’IT Asset Management (en français, gestions des biens IT) peut vous aider à centraliser et surveiller les informations concernant votre surface d’attaque.