Vous savez pourquoi le phishing est si redoutable ?

Parce qu’il mêle des compétences IT et des connaissances de la psychologie humaine. En effet, un mail de phishing s’appuie sur des ressorts psychologiques humains pour tout d’abord inciter à l’ouverture du mail et pour ensuite pousser au clic.

Les compétences techniques sont bien entendu nécessaires pour augmenter les probabilités de clics, par exemple pour usurper un expéditeur légitime, pour créer un clone d’interface, pour renvoyer vers des domaines malveillants, etc.

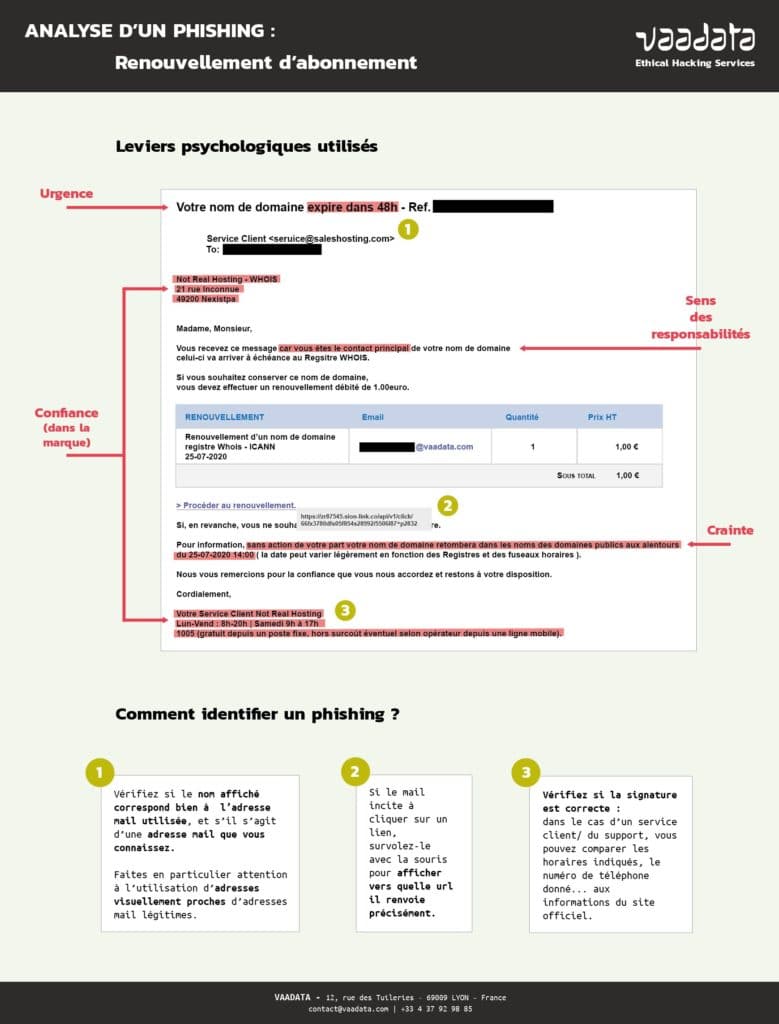

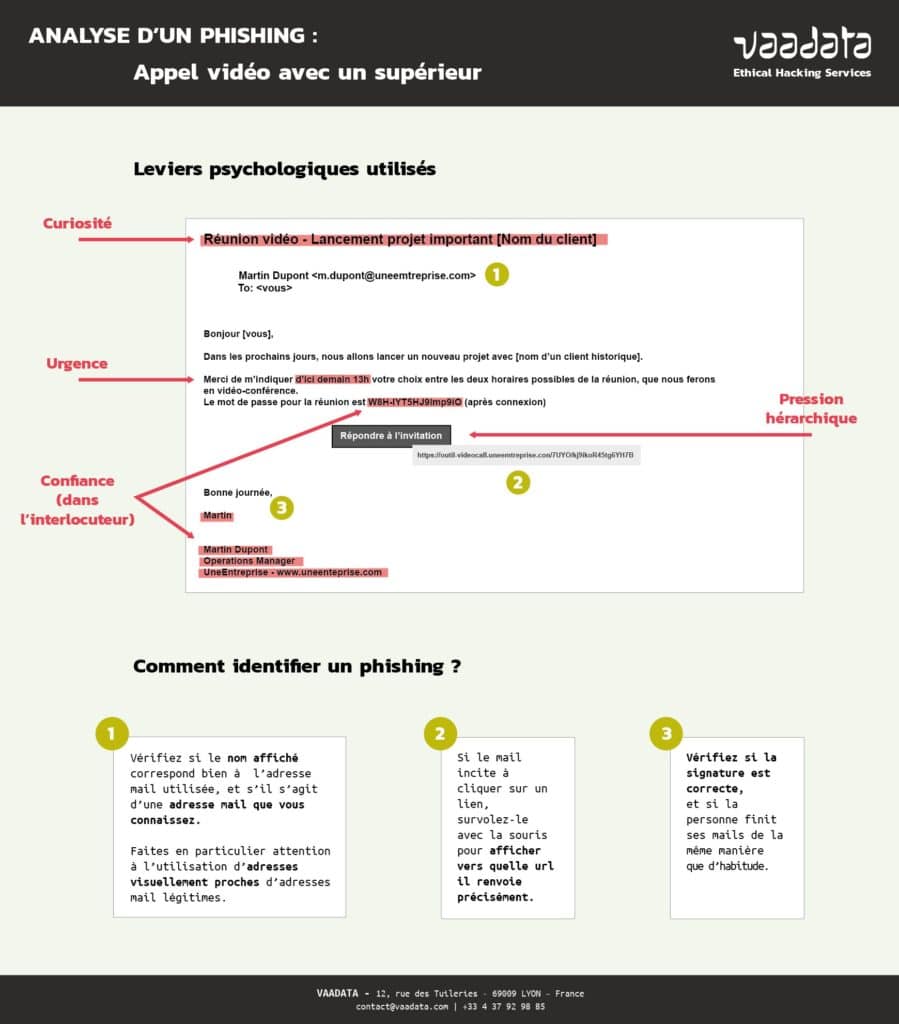

Mais aujourd’hui, nous nous intéressons aux leviers qui poussent à l’action lors d’un phishing. Nous avons repris huit leviers psychologiques couramment utilisés et nous les avons associés à différents sujets qui peuvent servir de prétextes pour un phishing.

La plupart des attaques utilise plusieurs leviers psychologiques. Par exemple, si nous prenons le troisième prétexte : « Versement d’un acompte d’ici demain pour finaliser un contrat », il y a plusieurs ressorts du comportement humain qui peuvent être utilisés par les attaquants pour inciter les cibles à cliquer :

- L’urgence, par le « avant demain »

- Sens des responsabilités : vous êtes probablement la personne en charge des virements si ce mail vous est adressé(e), c’est donc une tâche qui fait partie de vos missions

- Envie d’aider : le « pour finaliser un contrat » fait appel à votre envie d’aider. Si vous souhaitez le succès de votre entreprise/d’un collègue, lorsque vous avez l’occasion de faire quelque chose pour favoriser une réussite, vous le ferez.

- Confiance dans l’interlocuteur : c’est probablement un collègue que vous connaissez qui vous demande ce virement

- Etc.

Pour des raisons de clarté dans l’infographie, un seul levier est indiqué par attaque.

De nombreux ressorts psychologiques peuvent être utilisés pour manipuler une personne ciblée. Nous en avons listé huit, mais il y en a bien d’autres. Nous pouvons tous, à un moment ou un autre, tomber dans l’un de ces pièges.

Pour se protéger, la première étape est de prendre conscience des « ficelles » que les attaquants utilisent pour inciter à l’action et ensuite d’acquérir les clés pour identifier les emails suspects.

Voici quelques exemples de phishing, soulignant les leviers mentaux utilisés. Nous avons repris de l’article mentionné ci-dessus trois éléments à vérifier pour identifier s’il s’agit d’un email de phishing ou non.

Enfin, un pentest d’ingénierie sociale peut être mené pour sensibiliser les collaborateurs d’une entreprise à ce type d’attaques par des mises en situation réalistes qui resteront en mémoire.