Le phishing est toujours aussi redoutable, car il mêle de plus en plus souvent des compétences techniques pointues et des connaissances clés de certains ressorts psychologiques humains. Ce faisant, les attaquants les plus chevronnés arrivent assez facilement à inciter leurs cibles à ouvrir un email malveillant avant de les pousser au clic.

Chez Vaadata, nous réalisons régulièrement des campagnes de phishing dans le cadre d’audits d’ingénierie sociale. Aujourd’hui, nous vous ouvrons les coulisses de notre métier afin de vous sensibiliser aux risques de phishing.

Pour ce faire, nous vous présentons dans cet article, le principe du phishing, les éléments permettant d’identifier un email malveillant ainsi que divers scénarios d’attaques pour vous aider à mieux les appréhender. Nous terminerons par les bonnes pratiques et mesures techniques à implémenter pour contrer les attaques de phishing.

Plan détaillé de l’article :

Qu’est-ce que le phishing ?

Le phishing est une attaque qui consiste à envoyer des emails malveillants. Bien que cette définition soit assez générique, ce type d’attaque peut grandement varier en fonction des techniques utilisées, du prétexte choisi et de l’objectif final d’un attaquant.

Comme nous le verrons dans la suite de l’article, les possibilités sont légion et les risques en cas d’attaques réussies le sont tout autant.

En effet, les attaques par phishing ne se limitent pas aux emails mal rédigés, qui arrivent bien souvent directement dans nos boîtes de SPAM. Bien au contraire, le phishing a beaucoup évolué, au point de le rendre indétectable par un public non sensibilisé voire des connaisseurs.

Et puis même si certaines personnes détectent l’attaque, il n’est pas toujours simple d’alerter à temps et de la bloquer assez rapidement pour qu’aucune cible ne réalise l’action attendue par l’attaquant : communiquer un mot de passe, exécuter un malware ou un ransomware, etc. En effet, les attaquants ont comme avantage qu’ils n’ont souvent pas besoin d’avoir un taux de succès élevé pour parvenir à leurs fins.

Comment identifier un email de phishing ?

Avant de vous présenter différents scénarios de phishing – pour lesquels les prétextes utilisés peuvent mener à différentes formes de compromission, analysons tout d’abord les différents éléments qui peuvent servir à identifier un email malveillant.

Ces éléments doivent être vérifiés par le destinataire de l’email, certains détails pouvant interpeler.

L’expéditeur : nom, adresse email, domaine

Il s’agit de la source de l’email, qui est composée de deux éléments : un nom et une adresse email.

Dans un usage normal, il peut s’agir d’un email automatique (Google <[email protected]>, Microsoft <[email protected]>), ou d’une personne (John Doe <[email protected]>).

Ce qu’il faut retenir :

- Le nom affiché est purement informatif. Dans la plupart des cas, aucun contrôle n’existe sur ce champ, ce qui signifie que n’importe qui peut, en théorie, afficher le nom qu’il souhaite. Ce n’est donc pas une source d’information fiable sur l’émetteur. Dans notre exemple précédent, l’utilisateur John Doe pourrait très bien afficher un nom différent (par exemple : Microsoft <[email protected]>). Pour identifier l’émetteur, il est donc plus pertinent de regarder l’adresse email.

- Le nom de domaine de l’adresse email (la partie située après le symbole @) est l’élément le plus important pour identifier l’origine de l’email. En effet, la partie située avant peut, comme pour le nom, être choisie arbitrairement par l’utilisateur. Pour reprendre notre exemple, John Doe peut très bien créer l’adresse email « [email protected] » à partir du moment où il est le propriétaire du domaine « societe-fictive.fr ».

- Être attentif au nom de domaine est donc capital. Ce dernier permet d’identifier l’entreprise à laquelle appartient l’émetteur ou le service utilisé (par exemple @gmail.com ou @live.fr). Le fonctionnement est assez simple : seuls les propriétaires d’un domaine ont – en théorie – les droits d’envoyer des emails à partir de ce nom de domaine. Par exemple, personne d’autre qu’un employé de « societe-fictive.com » ne peut envoyer un email avec l’adresse « [email protected] ». Attention cependant, les attaques de phishing « avancées » reposent bien souvent en partie sur cet élément. Afin de tromper le destinataire, une technique consiste à utiliser un nom de domaine qui ressemble au domaine légitime. Par exemple, une personne qui voudrait se faire passer pour John Doe, pourrait utiliser l’adresse « john.doe@societefictive.com » (notez ici l’absence du « – » VS le vrai nom de domaine) ou « john.doe@societe-fictive.fr ». On appelle cette méthode une attaque homographique, du fait de la ressemblance du domaine.

Ces informations sont utiles pour déceler une forme d’usurpation d’identité, c’est-à-dire lorsqu’un émetteur tente de se faire passer pour une personne (physique ou morale) que vous connaissez, afin de rendre son email crédible.

Pour plus d’informations, vous pouvez consulter notre article dédié : Phishing : comment se protéger du spoofing d’email ?

Néanmoins, attention ! Il existe des cas pour lesquels le nom de domaine peut être véritablement usurpé. En d’autres termes, l’émetteur apparait en tout point (nom et adresse mail) comme étant légitime, alors qu’il s’agit d’une usurpation d’identité. Bien que cela soit devenu relativement rare du fait de protections de base mises en place par les services de mails, il faut garder à l’esprit que cela est possible.

Mais dans tous les cas, si le contenu d’un email demande une action sensible ou inhabituelle (cliquer sur un lien, saisir un mot de passe, télécharger une pièce jointe, etc.), il doit alerter. Peu importe l’émetteur (votre manager), si l’action est sensible, elle ne doit pas être prise à la légère. Dans ce cas, il est nécessaire de demander une confirmation de l’origine de l’email (par téléphone, chat, un autre email, etc.), et de la légitimité de l’action demandée.

Le contenu : le titre, le corps (prétexte, liens, pièces jointes)

Le contenu reste la partie principale de l’email, celle qui est susceptible de rendre l’échange malveillant. Généralement, il contient les éléments suivants : un contexte/une argumentation, des éléments « externes » aux emails (un lien vers un site ou une pièce jointe), et une signature.

Le prétexte

Le phishing est une attaque de la famille de l’ingénierie sociale. Cela signifie qu’elle s’appuie sur une dimension psychologique pour piéger ses victimes. C’est pourquoi, le prétexte est l’élément central permettant d’amener la cible à réaliser l’action sensible souhaitée.

Pour ce faire, l’attaquant peut s’appuyer sur différents leviers : la notion d’urgence, afin d’empêcher la victime de prendre du recul et d’agir de manière précipitée (« il faut le faire avant la fin de journée » ; la notion anxiogène de sécurité, qui déclenche là encore des réactions à la fois rapides et non réfléchies (« Suite à la découverte d’une fuite de données en provenance de votre compte utilisateur… »).

L’argument peut reposer sur un caractère exceptionnel pour justifier l’action demandée, sans quoi celle-ci pourrait sembler à la fois inhabituelle et incongrue.

Pour plus d’informations, vous pouvez consulter notre article dédié : Analyse d’un phishing : 8 ressorts psychologiques

Les liens

Les liens sont utilisés pour rediriger les utilisateurs vers un site externe. Ne faites pas confiance a priori à ce site, même s’il ressemble en tout point à une plateforme qui vous est familière : il peut s’agir d’un clone.

Comme pour l’émetteur, le nom de domaine est un bon indicateur pour connaître la véritable « identité » du site. Mais comme pour l’émetteur également, les attaquants peuvent user de stratégies pour tromper les utilisateurs (nom de domaine proche, utilisation de sous-domaines, etc.).

Les pièces jointes

Les pièces jointes peuvent être tous types de fichiers. Bien que des protections empêchent la plupart des fichiers malveillants d’être envoyés par email, il existe des méthodes permettant de les contourner.

Heureusement, dans la plupart des cas, soit il ne s’agit pas de fichiers « ordinaires » (comme un fichier .txt ou .docx), soit ils demandent à l’utilisateur de réaliser une ou plusieurs actions suspectes pour pouvoir fonctionner (accepter l’ouverture malgré un message d’alerte, suivre une procédure d’ouverture inhabituelle, etc.).

Autres éléments (signature, sous-texte)

D’autres éléments peuvent être présents dans l’email. Par exemple : l’objet, une signature, un historique d’emails (dans le cas d’une réponse ou d’un transfert de mail), etc.

Ces éléments ne présentent pas un risque en soi, et peuvent, au contraire, permettre d’attirer l’attention sur le caractère frauduleux d’un email. Une signature différente ? Un objet non conforme aux notifications habituelles ? De même, des éléments indirects comme les tournures de phrases, l’utilisation du tutoiement/vouvoiement, peuvent interpeller.

Ce qu’il faut retenir :

- Certaines actions sont sensibles : saisir un mot de passe sur une plateforme web, exécuter une pièce jointe ou un fichier venant de l’extérieur, transmettre des informations ou des documents sensibles, réaliser des transactions bancaires, donner des droits à un utilisateur sur une plateforme, etc.

- Si un email vous demande de réaliser l’une de ces actions (de manière directe ou indirecte), cela doit interpeler. Cela ne signifie pas qu’il s’agit forcément d’une attaque de phishing, mais cette situation doit alerter. En cas de doute, demandez confirmation.

- Méfiez-vous des liens. Particulièrement si une action sensible est demandée sur la plateforme lorsque vous cliquez sur le lien (comme saisir son mot de passe ou télécharger un document). Vérifiez le nom de domaine ou rendez-vous sur la plateforme sans passer par le lien fourni.

- Les pièces jointes peuvent contenir un malware. Si la source est inconnue, il n’est pas recommandé de l’ouvrir sans vérifier le type de fichier. Cependant, si elle est à priori connue, faites le nécessaire pour vous assurer qu’il s’agit bien de la personne présumée (voir section précédente). Si des messages d’alerte apparaissent, ne pas les ignorer et renoncer à l’ouverture du fichier.

- En cas de doute, demandez toujours confirmation.

Les éléments cachés : headers, serveurs, etc.

Nous avons vu jusqu’à maintenant les éléments visibles à l’utilisateur, c’est-à-dire ceux qui lui sont utiles et donc directement affichés. Il faut savoir qu’il existe d’autres éléments dans l’email reçu, bien qu’ils ne soient pas visibles directement.

Il s’agit d’éléments techniques qui peuvent être utilisés notamment pour identifier l’origine de l’email (le serveur, le pays, etc.). En cas de suspicion d’un email frauduleux, il peut donc être pertinent de le transférer à l’équipe technique afin qu’ils puissent analyser ces différents éléments.

Attaques par phishing : méthodologie et scénarios d’exécution

En partant de deux exemples d’attaques par phishing, nous allons à présent mettre en pratique l’analyse des différents éléments de l’email afin d’identifier les indices de malveillance.

Pour détailler la mise en place des scénarios, nous allons nous placer du point de vue de l’attaquant. Cela nous permettra de présenter les différentes étapes de création de l’attaque, et notamment les méthodes de collecte d’informations permettant de construire un email de phishing crédible et pertinent.

Récupération d’identifiants Microsoft via phishing

Ce premier exemple est tout simplement une simulation d’attaque par phishing. Cet exercice – appelé « audit d’ingénierie sociale » – permet de mettre à l’épreuve les collaborateurs d’une entreprise dans différentes situations.

Contexte : campagne de phishing en boite noire

Pour notre exemple, nous allons considérer l’attaquant en condition boite noire. Cela signifie qu’aucun élément (information interne, accès à une plateforme, liste des collaborateurs, adresses email, etc.) n’est fourni à l’auditeur. Cette condition est la plus proche d’une attaque externe réelle.

Dans le cadre d’audits d’ingénierie sociale, il peut également être pertinent de réaliser les attaques dans des conditions appelées « boite grise » ou « boite blanche ». Dans ces cas de figure, l’entreprise auditée fournit tout ou partie des informations qui peuvent être utilisées pour les scénarios. Par exemple, fournir la liste exhaustive des collaborateurs ainsi que leurs adresses email permet de s’assurer que l’intégralité des effectifs a bien été testée. Un autre exemple pourrait être la désactivation du filtre anti-spam, afin de bien cibler le test sur les comportements humains, et non sur les équipements techniques.

Reconnaissance : préparation de l’attaque

Comme aucune information n’est connue à l’avance, l’attaquant doit donc lui-même collecter des données utiles à un scénario de phishing : c’est ce que l’on appelle « phase de reconnaissance ».

Elle doit permettre à minima d’obtenir :

- Une liste de cibles. Généralement, il s’agit des collaborateurs de l’entreprise ciblée. Dans le cas du phishing, il faudra donc une liste d’adresses email.

- Un axe d’attaque à fort impact potentiel. Ici, il est question d’identifier un objectif permettant de maximiser les gains en cas de succès de l’attaque. Les objectifs peuvent être divers, comme obtenir un accès à une plateforme, compromettre un poste de travail ou détourner de l’argent. L’attaquant doit donc évaluer les différentes options qui se présentent à lui, notamment en identifiant les solutions techniques utilisées par l’entreprise (fournisseur pour les boîtes email, plateformes web utilisées, service VPN, etc.).

Pour notre exemple, disons que notre cible est la société fictive appelée « société fictive », et que son site vitrine se trouve être « www.societe-fictive.fr ».

Le premier point – la création d’une liste de cibles – peut être réalisé de la manière suivante : d’abord, trouver au moins une adresse email de la société grâce aux moteurs de recherches ou à des sites spécialisés (par exemple : https://hunter.io/search), puis extrapoler cette adresse email aux autres personnes identifiables, via LinkedIn notamment.

Dans notre exemple, on pourrait par exemple obtenir la chose suivante :

- Sur une offre d’emploi de la société se trouve l’adresse email « [email protected] »

- On peut en déduire que le modèle utilisé pour la création des adresses email est « [prénom]@societe-fictive.fr »

- La page LinkedIn de la société donne la liste des collaborateurs (potentiellement partielle)

- L’attaquant n’a plus qu’à extraire les prénoms de ces collaborateurs pour en déduire leurs adresses email

Pour le second point – identifier un axe d’attaque – différentes méthodes existent afin de cartographier les différents éléments mis en place ou utilisés par l’entreprise.

Pour éviter les détails techniques, admettons ici que l’attaquant a pu découvrir le sous-domaine « webmail.societe-fictive.fr », une page d’authentification au service Outlook de Microsoft.

Le webmail est un point d’entrée important pour un attaquant, car obtenir un accès permet de consulter des informations sensibles (emails internes), et, bien souvent, de pouvoir obtenir des accès à une multitude de plateformes (en utilisant les fonctionnalités de « mot de passe oublié »).

L’objectif de l’attaque pourrait donc être celui-ci : obtenir les mots de passe des collaborateurs afin d’accéder à leurs boites email.

Construction du scénario d’attaque

Maintenant que nous possédons une liste de cibles et un axe d’attaque, il nous faut développer un scénario crédible permettant de dérober les identifiants des utilisateurs.

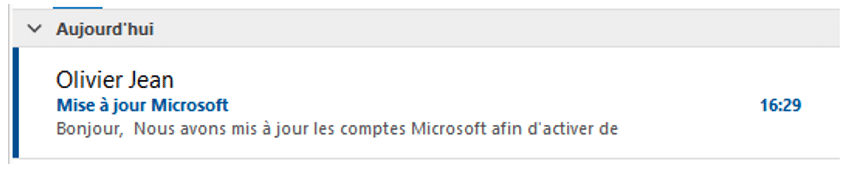

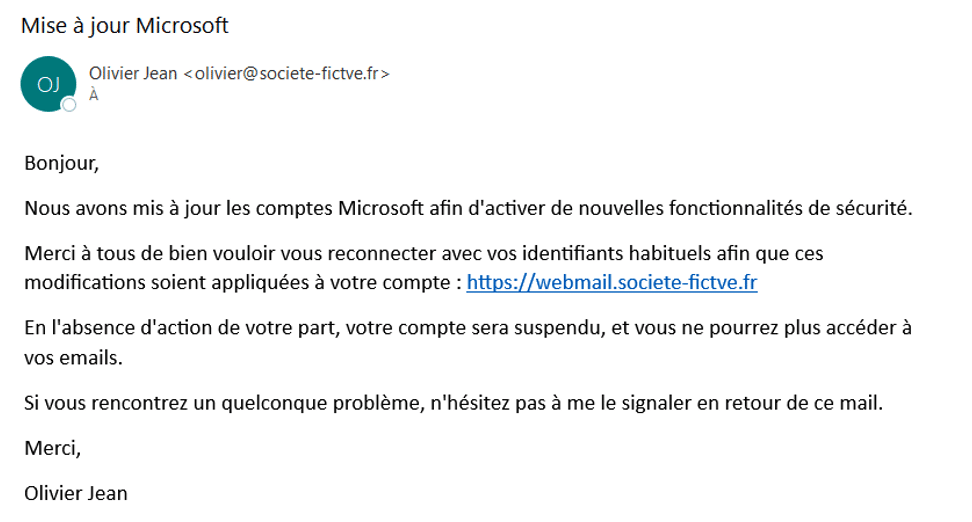

Le contexte que nous avons imaginé est le suivant : le responsable technique de l’entreprise envoie un mail à l’ensemble des collaborateurs, leur indiquant que les comptes Microsoft ont été mis à jour et que cela demande à chacun de se reconnecter. L’email contient un lien vers le webmail en question.

Du point de vue de l’attaquant, cela demande donc :

- D’identifier le responsable technique afin de l’usurper (via LinkedIn)

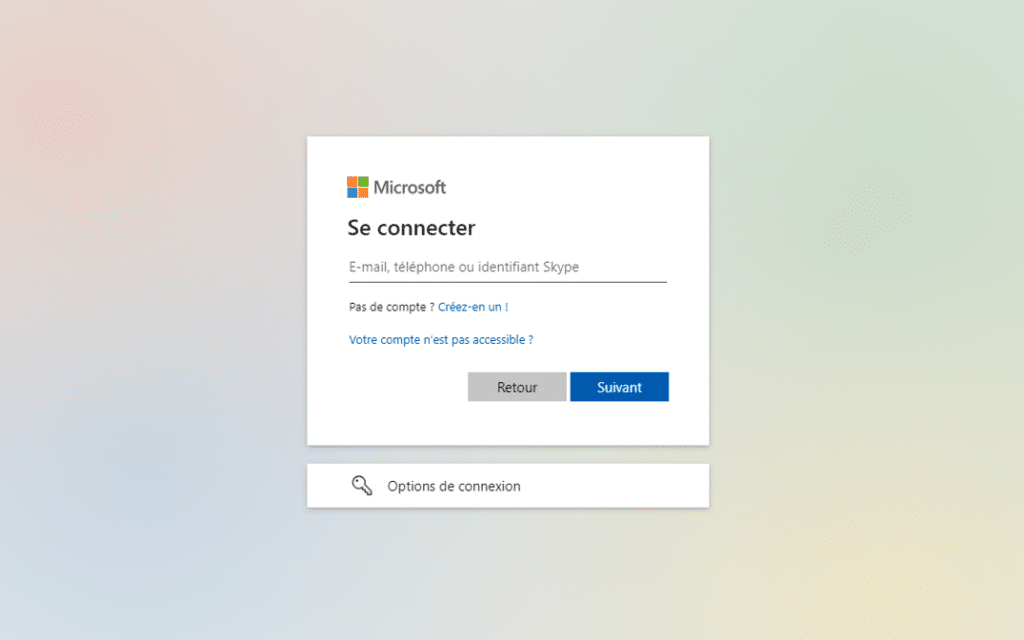

- Mettre en place une plateforme malveillante permettant de collecter les mots de passe saisis (clone d’interface).

- Inciter les cibles à réaliser l’action sensible (en s’appuyant sur des ressorts psychologiques)

Exécution et analyse des résultats

Voyons le résultat :

Plutôt convaincant, non ? Avec un peu de vigilance, les cibles peuvent cependant déceler le caractère malveillant de l’email.

Analysons les différents éléments qui peuvent permettre de détecter l’attaque :

- D’abord, l’émetteur. L’adresse email est-elle bien celle attendue, [email protected] ? La réponse est non. On peut remarquer que le nom de domaine n’est pas tout à fait identique : societe-fictve.fr (il manque un « i » à fictive).

En effet, afin d’usurper l’identité du responsable informatique, l’attaquant a acheté un nom de domaine proche de l’original.

- Ensuite, le contexte de l’email. Ici, le prétexte doit interpeler et éveiller une suspicion. On a une demande explicite de réaliser une action sensible (saisir ses « identifiants habituels » sur une plateforme) et une notion d’urgence (« [sinon] votre compte sera suspendu »). Bien que ces éléments ne prouvent pas le caractère malveillant, ils doivent attirer l’attention et permettre d’élever suffisamment le niveau vigilance pour que la cible se mette à la recherche d’indices. Par exemple, c’est à ce moment que l’adresse email pourrait être vérifiée, et ainsi confirmer nos soupçons.

- Le lien hypertexte transmis dans l’email est l’élément central de l’attaque. C’est en cliquant sur ce lien (première action sensible) que la cible va se retrouver dans un environnement dangereux. Il est donc primordial de vérifier ce lien. Ici, on peut à nouveau constater que le domaine n’est pas conforme. La plateforme légitime est, comme nous l’avons vu, webmail.societe-fictive.fr. Ici, webmail.societe-fictve.fr est une plateforme toute autre, et ce même si le domaine est proche et que l’aspect esthétique du site est strictement le même.

Sachez que, dans ce type de scénario, le fait d’avoir cliqué sur le lien n’occasionne pas forcément d’impact (bien qu’il soit recommandé de ne pas le faire). Il n’est donc pas trop tard, lorsque la page se sera ouverte, de renoncer à saisir son mot de passe.

Cela peut d’ailleurs être un bon déclencheur : lorsque vous cliquez sur un lien, que vous pensez faire référence à une plateforme habituelle, et qu’à la suite de ce clic, il soit nécessaire de saisir vos identifiants de connexion, alors vous devez douter de l’identité du site.

Vous pouvez vérifier (attentivement) l’URL dans votre navigateur. Mieux, il est conseillé d’ouvrir cette page par vos propres moyens (via une recherche Google ou à partir de vos favoris par exemple) plutôt que de cliquer sur le lien.

Distribution de malware via attaque de phishing

Maintenant que nous avons vu comment un attaquant pouvait récupérer des identifiants sensibles avec un simple email et un prétexte bien senti, nous allons analyser un autre exemple, tiré de l’actualité cette fois-ci, où l’objectif de l’attaquant est de faire télécharger un malware aux victimes de l’attaque.

Contexte

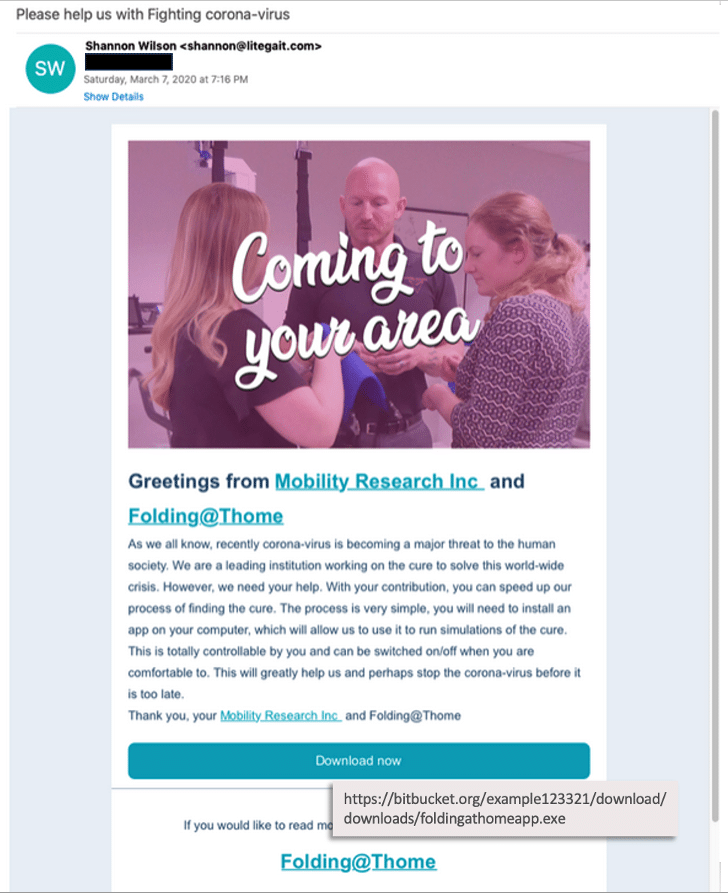

Nous sommes au début du mois de mars 2020 aux États-Unis, des milliers de personnes – travaillant principalement dans le domaine de la santé – reçoivent un email semblant provenir de « Mobility Research Inc. » et leur demandant de télécharger une application pour contribuer à la lutte contre le Coronavirus.

La société « Mobility Research Inc. » existe bel et bien mais pour rendre la chose encore plus crédible, l’email mentionne le projet « Folding@home » qui propose, en temps normal, un logiciel de calcul que les participants au projet peuvent installer afin d’effectuer des calculs scientifiques et contribuer ainsi à la recherche de vaccins potentiels.

Jusque-là rien de très suspect me direz-vous, d’autant plus que « Folding@home » gagne en visibilité et en popularité en ce début pandémie, et c’est bien normal !

Oui mais voilà ! Il s’agit en réalité d’une campagne de phishing visant à distribuer en masse, non pas le logiciel de calcul scientifique, mais bien un malware, du nom de « RedLine Stealer ».

Pour information, un « stealer » (ou « infostealer ») est un type de malware dont la fonction principale est l’exfiltration de données à partir des machines infectées.

En particulier, les identifiants de connexion de sites web en tout genre sont les cibles privilégiées de ce type de malware. Dans l’idée, votre navigateur préféré (Chrome ou Firefox) vous a peut-être déjà demandé si vous vouliez « enregistrer ce mot de passe » pour le réutiliser plus tard ? Ce que vous avez peut-être même l’habitude d’accepter ? Sachez que dans ce cas, vos mots de passe sont alors stockés dans les fichiers de cache de votre navigateur.

Et vous l’avez deviné, ce sont ces mêmes fichiers qui seront visés par « RedLine Stealer » si vous avez le malheur de le télécharger, vos identifiants se retrouvant ensuite en vente sur des places de marché (sur le dark web notamment).

Pour la petite histoire, il nous arrive fréquemment de récupérer des mots de passe en clair (donc directement réutilisable et souvent encore valides) à partir de fuite de données attribuables à « RedLine Stealer » lors de nos audits. La menace est donc bien réelle !

Scénario d’attaque

Après ce bref aparté, revenons à notre scénario de phishing. Voici à quoi ressemblait les emails reçus durant la campagne de mars 2020 :

Analyse

Encore une fois, plutôt convaincant ! Prenons néanmoins deux minutes pour activer notre « radar anti-phishing » et passer en revue les indices mentionnés précédemment :

- Tout d’abord, l’adresse email de l’expéditeur appartient au domaine litegait.com qui ne nous dit probablement rien – à moins d’être familier avec « Mobility Research Inc. » dont litegait.com est bel et bien, dans ce cas, le domaine légitime. Souvenez-vous en : il possible – dans certains cas très particuliers – d’usurper totalement un expéditeur tout à fait légitime. Dans tous les cas, recevoir un email non sollicité d’un destinateur inconnu doit nous élever notre niveau de vigilance, surtout si une action sensible nous est demandée.

- Place au contexte de l’email maintenant. Le prétexte utilisé pour inciter les victimes à l’action fait ici appel à deux ressorts psychologiques puissants : la peur face à la menace du Coronavirus, et l’altruisme en proposant de contribuer à la découverte d’un vaccin (rien que ça). Aussi engageant que cela puisse paraître, il faut s’efforcer de prendre du recul et ne pas précipiter l’action. Par exemple, effectuer une rapide recherche sur « Research Mobility Inc. » et « Folding@Thome » est un bon réflexe et permet de se rendre compte qu’il n’y a pas de lien évident entre les deux. De plus, l’email mentionne « Folding@Thome » et non « Folding@home » (il y a un T en plus).

- Le lien hypertexte enfin. En temps normal, l’application légitime est téléchargée sur le site de « Folding@home » directement. Dans notre cas, le lien de téléchargement redirige sur un BitBucket hébergeant l’exécutable « foldingathomeapp.exe ». A noter que BitBucket (bitbucket.org) est un service totalement légitime, détourné ici par les attaquants pour délivrer le fichier malveillant. Ici encore, à retenir : un domaine légitime – ici bitbucket.org – peut être utilisé par un attaquant pour délivrer le coup de grâce (les liens contenus dans les emails ne pointant pas forcément sur un domaine malveillant).

Pour résumer, ce scénario est très crédible et repose, entre autres, sur le fait que la plupart des destinataires ne connaissent pas ou mal la manière dont « Folding@home » distribue son application, les inciter à télécharger un fichier malveillant depuis un service tiers (et tout à fait légitime qui plus est).

Cependant, comme pour un lien malveillant usurpant une plateforme connue, il est préférable de ne pas suivre le lien de téléchargement contenu dans l’email mais de télécharger l’application directement de la source – c’est-à-dire sur le site de « Folding@home » directement.

Comment se protéger du phishing ?

Comme nous avons pu le voir, le phishing s’appuie à la fois sur des éléments techniques et des comportements humains. De la même manière, les moyens de défense s’organisent également autour de ces deux volets : technique et humain.

Protections techniques

Les protections techniques peuvent intervenir à plusieurs niveaux : en amont de l’attaque en empêchant que les collaborateurs ne puissent être confrontés aux emails de phishing ; au cœur de l’attaque, en empêchant les victimes de réaliser l’action sollicitée par l’attaquant ; et enfin en aval, de manière à minimiser l’impact dans le cas où un collaborateur aurait été piégé.

Voyons les principaux éléments qui peuvent être déployés :

- Système anti-spam : rejeter automatiquement les emails trop suspicieux. Ces systèmes s’appuient sur tous les éléments (visibles ou non) de l’email : la provenance, le nom de domaine de l’expéditeur, le contenu, la présence de liens, la présence et le type de pièces jointes, etc.

- La gestion des mots de passe et des accès. Cela regroupe plusieurs éléments : nous recommandons par exemple l’utilisation de gestionnaires de mots de passe, ainsi que le déploiement du 2FA sur les plateformes sensibles.

- Le premier permet aux collaborateurs d’utiliser uniquement des mots de passes robustes (non devinables via du brute force notamment) et différents pour chaque plateforme : l’attaquant ne pourra, au mieux, accéder qu’a une seule plateforme si le mot de passe est compromis. Surtout, le gestionnaire de mot de passe a l’avantage de révéler (indirectement) à l’utilisateur lorsqu’il se trouve sur un clone et non sur le site légitime. En effet, le gestionnaire ne proposera pas son mot de passe à l’utilisateur, pour la simple raison que le domaine n’est pas celui correspondant. Ainsi, un utilisateur qui aurait cliqué sur un lien sans se rendre compte du défaut de nom de domaine devrait se rendre compte qu’il n’est pas sur le site original lorsque le gestionnaire ne lui proposera aucun mot de passe. Il devient moins probable, dans ce cas, que l’utilisateur saisisse son mot de passe sur la plateforme malveillante.

- Le second – le 2FA – permet d’empêcher l’attaquant de se connecter à une plateforme s’il a uniquement collecté le mot de passe de la victime. Attention cependant, il existe des techniques de phishing permettant de dérober la session des utilisateurs malgré la présence de 2FA. Il ne s’agit donc pas d’une protection suffisante, mais permet de limiter l’impact dans bien des cas.

- Mettre ne place des antivirus. Bien que l’on s’éloigne ici de l’aspect purement « phishing », l’utilisation d’antivirus est un exemple d’élément pouvant empêcher une attaque d’ingénierie sociale d’être menée à bien. Lorsque la victime a été mise en échec par l’attaque, il reste une dimension technique permettant d’en réduire l’impact. Cela inclut également toutes les politiques de gestion des postes utilisateurs.

Enfin, à mi-chemin entre le volet technique et organisationnel, il faudra veiller à ce que les utilisateurs ne puissent pas réaliser une action qui dépasse le cadre de ses droits et de ce qui est attendu de lui.

Prenons deux exemples :

- Scénario 1 : l’attaquant usurpe un collaborateur et demande à un administrateur de lui rappeler son mot de passe. Dans ce cas, plusieurs choses : l’administrateur ne doit pas être en capacité d’accéder à un mot de passe existant ; il ne doit jamais transférer un mot de passe par email ; le processus de changement de mot de passe d’un collaborateur doit incorporer une forme de vérification de son identité, par exemple en lui envoyant un email à valider.

- Scénario 2 : demande du règlement d’une facture (factice). Dans ce cas, des process internes doivent être mis en place afin d’empêcher que le collaborateur chargé du règlement des factures ne puisse saisir un RIB inconnu et procéder à un virement sans qu’aucune vérification ne soit réalisée au préalable.

Éléments humains

L’autre volet de la défense contre le phishing – l’humain – s’articule non seulement autour de la sensibilisation individualisée, mais également autour du développement d’une culture d’entreprise adéquate.

D’un côté, les collaborateurs doivent être sensibilisés au phishing – et aux attaques d’ingénieries sociales plus largement – et à leurs risques.

Cette sensibilisation doit être en mesure de :

- Donner un maximum de clés permettant de détecter ces attaques. Comme nous l’avons vu dans cet article, différents indices permettent d’identifier ces attaques, ou à minima de lever un soupçon. Encore faut-il que ces éléments soient connus de tous.

Par exemple : sensibilisations aux liens transmis par mail, à l’usurpation d’identité, aux malwares dans les pièces jointes, etc. - Maintenir la vigilance des collaborateurs. La sensibilisation ponctuelle n’est pas suffisante, car il n’est pas uniquement question de connaître les recommandations, il faut aussi rester suffisamment alerte pour les appliquer à tout moment. Pour cela, deux stratégies (complémentaires) peuvent être envisagées : renouveler fréquemment les ateliers de sensibilisation (théorie), et évaluer les réflexes et le niveau de vigilance des collaborateurs sur des simulations d’attaques (cas pratiques).

À cela s’ajoute une forte composante organisationnelle et managériale, de manière à créer un environnement propice à la vigilance, à la transparence et à une bonne réactivité. Ce point est très important, car une part conséquente de l’impact d’une telle attaque est provoquée par l’absence de communication de la part des victimes.

Les victimes ont des raisons légitimes à leur inaction : la honte de ne pas avoir détecté si l’attaque, la peur des conséquences, etc. Elles peuvent donc décider de ne rien dire, ce qui évidemment a des conséquences bien plus graves pour l’entreprise : un mot de passe dérobé reste actif, une machine est compromise sur le réseau, etc.

Afin d’éviter cela et maximiser la collaboration de chacun, nous recommandons de sensibiliser les collaborateurs et les managers au points suivants :

- Tout le monde est susceptible de se faire piéger, même les plus expérimentés. Par un malheureux hasard, le prétexte de l’email peut être particulièrement pertinent au moment où il est reçu, l’email peut arriver à un moment de rush, avec moins de vigilance, etc.

- Le succès de l’attaque ne doit jamais être considéré comme un échec personnel. Le fait que certaines attaques fonctionnent à un moment ou un autre est inévitable. Il ne faut donc pas stigmatiser, ne pas tenir un individu pour responsable, il est victime. De fait, il ne doit jamais être sanctionné. Au contraire, il doit être soutenu et encouragé.

- Les victimes d’attaques doivent communiquer le plus rapidement possible lorsqu’elles prennent connaissance de l’attaque. C’est l’objectif final, et pour cela les points précédemment cités sont fondamentaux.

Auteurs : Cédric CALLY–CABALLERO & Benjamin BOUILHAC – Pentesters @Vaadata