Des fuites de données aux malwares, la cybersécurité fait presque tous les jours les titres. En particulier dans le contexte de la crise sanitaire, les cyberattaques touchent les entreprises de toute taille. Comment se préparer pour faire face aux cyberattaques ?

Voici une sélection de statistiques actuelles de cybersécurité, afin de connaitre les tendances actuelles des menaces en 2021. Pour se préparer à faire face à des cyberattaques, le pentest est une solution très efficace pour renforcer sa sécurité.

Statistiques cybersécurité web, mobile, IoT, ingénierie sociale 2021 : quel est l’état des lieux ?

Statistiques cybersécurité et sur le coût des fuites de données

L’impression générale est que les cyberattaques augmentent, mais qu’en est-il vraiment ?

Selon le Cyberedge Report[1], 86 % des organisations ont été victimes d’au moins une cyberattaque réussie en 2020. Plus de 4 entreprises sur 5 !

Lors de la première édition du rapport, en 2014, « seulement » 62 % avaient subi une attaque réussie, soit une augmentation de 24 points en 8 ans. L’augmentation des attaques réussies est impressionnante.

Quel est le coût d’une fuite de données ?

Qui dit cyberattaques, dit souvent fuites de données. Elles sont identifiées en moyenne en 212 jours (soit 7 mois) et contenues en 75 jours, nous apprend le Cost of Data Breach Report[2]. Il précise que 44 % des fuites de données contiennent des informations personnelles identifiables.

Les principaux vecteurs d’attaques initiaux lors de fuites de données sont : des identifiants compromis dans 20 % des cas, du phishing dans 17 % des cas, des mauvaises configurations cloud dans 15 % des cas.

Le coût moyen d’une fuite de données s’élève à $4,24 millions. Les coûts d’une fuite sont liés à plusieurs aspects :

- perte de business : 38 %,

- détecter et remonter l’attaque : 29 % des coûts (les actions pour détecter et remonter à l’origine de l’attaque),

- réponse post attaque : 27 % des coûts (les actions de réparation pour les victimes et les régulateurs),

- notifier : 6 % des coûts.

Des actions ont démontré leur efficacité pour faire baisser le coût d’une fuite de données. Le moyen le plus efficace est de tester le plan de réponse (-7,7 %). D’autres mesures sont la gestion de la continuité d’activité (-7,2 %), des tests red team (-6,3 %), la formation du personnel (-6,2 %), des tests de vulnérabilités (-4,5 %)…[3]

Le pentest fait en effet partie des outils les plus efficaces pour réduire l’impact des cyberattaques, car il s’agit de simuler une attaque en utilisant les mêmes outils et techniques qu’un attaquant malveillant.

Focus sur la cybersécurité des PME

Les PME et ETI font face elles aussi à de nombreuses menaces. Le DBIR[4] a catégorisé le type d’attaques les plus fréquentes selon les tailles d’organisations. Ainsi, les intrusions dans le système (attaques nécessitant plusieurs étapes, avec déplacement dans l’environnement), les erreurs et les attaques basiques contre les applications web représentent pour les PME 80 % des types d’attaques menant à des fuites de données et 74 % pour les grandes entreprises.

Les attaques contre les PME ont pour objectif principal le gain financier, dans 93 % des cas.

Les PME font face à des attaques externes, mais également à la menace interne, qui sont à l’origine de 44 % des attaques.

Des comportements à risque pour la gestion des mots de passe ou des secrets

Qu’elles soient dans de petites ou très grandes entreprises, certaines personnes continuent gérer leurs mots de passe ou des secrets de manière non sécurisée.

Un tiers des personnes sondées admettent utiliser le nom de leur employeur dans un mot de passe lié au travail. 1/3 utilisent le nom ou l’anniversaire de leur conjoint, 1/3 utilisent le nom ou l’anniversaire de leur enfant [5].

54 % utilisent un même mot de passe sur de multiples comptes professionnels [6].

Concernant la gestion des secrets, la situation est tout autant délicate. 80 % des entreprises interrogées par 1Password[7] admettent ne pas bien gérer leurs secrets.

Par exemple, 48 % des entreprises utilisent un document partagé ou un spreadsheet, avec un accès restreint ou non, pour stocker et gérer leurs secrets d’entreprises.

77 % des anciens employés IT/DevOps ont encore accès aux secrets d’infrastructure de leur ex-entreprise.

Enfin, la pandémie Covid-19 a conduit à un mélange des usages sur les appareils professionnels comme personnels. En effet, 42 % des personnes interrogées utilisent tous les jours leur appareil professionnel pour des raisons personnelles lorsqu’elles sont en télétravail [6].

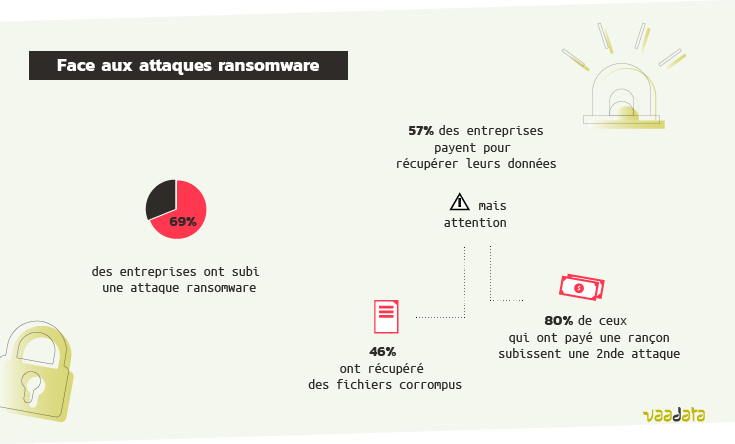

Face aux attaques ransomware : les statistiques clés

69 % des entreprises ont été victimes d’un ransomware l’année passée [1]. Le rapport Cyberedge nous enseigne aussi que plus de la moitié des sociétés (57 %) payent pour récupérer leurs données.

Un cercle vicieux s’est mis en place : de plus en plus, lorsque la demande de rançon est réglée, les données sont récupérées (72 % des cas en 2021 — par rapport à 49 % en 2018). Les entreprises sont donc de plus en plus tentées de payer la rançon, car elles voient que cela permet de récupérer les données chiffrées. Le paiement des rançons alimente le business des cybercriminels, qui continuent à mener ces attaques, ce qui entraine de nouvelles victimes, qui seront tentées de payer la rançon pour récupérer leurs données, etc. etc.

Cependant, parmi celles qui ont payé pour récupérer leurs données, 46 % avaient certains fichiers récupérés corrompus [8].

Et double peine, 80 % des entreprises qui ont payé une rançon déclarent avoir subi une seconde attaque ransomware. Dans 46 % des cas, les victimes pensent qu’il s’agit des mêmes attaquants [8].

Face à la montée des attaques ransomware, les assureurs ont développé des cyberassurances. Ces assurances sont principalement utilisées pour moitié pour couvrir les frais de consulting et des services légaux tiers. Dans 36 % des cas, l’assurance sert à couvrir les frais de restitutions aux victimes. Seuls 10 % des organisations ont utilisé leur assurance pour couvrir le coût de la rançon [4].

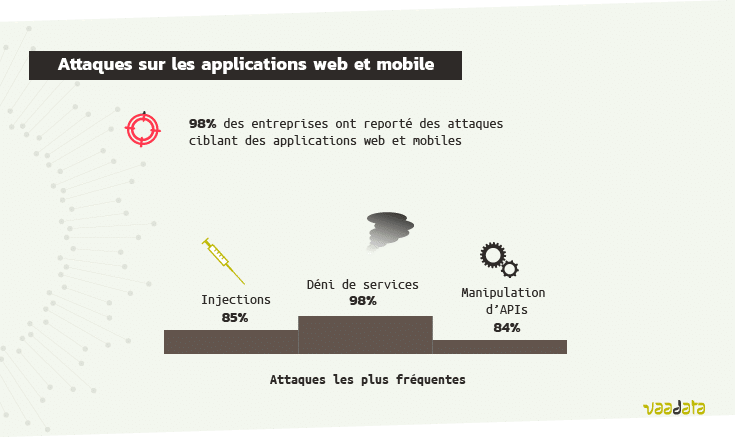

Statistiques liées aux attaques sur les applications web et mobiles

Le web et le mobile ne sont pas épargnés par les cyberattaques : 98 % des organisations ont reporté des attaques ciblant leurs applications web et mobiles [9].

Concernant les applications mobiles, 42 % des organisations disent d’ailleurs n’avoir qu’une sécurité bricolée, voire pas de sécurité (22 %).

Les attaques les plus fréquentes sur les applications et/ou serveurs web sont :

- Les attaques DoS, reportées par 89 % des organisations,

- Les attaques d’injections, reportées par 85 % des organisations,

- Les manipulations d’API, reportées par 84 % des organisations,

- Les attaques de bots, reportées par 82 % des organisations.

Cela se confirme lorsqu’on regarde le 2021 CWE Top 25. Ce classement nomme les types de vulnérabilités les plus fréquemment rencontrées. Dans le top 3, nous retrouvons l’écriture hors limite (Out-of-bounds write), les failles Cross-Site-Scripting (XSS) et la validation incorrecte des entrées (Improper Input Validation).

Les attaques les plus fréquentes sur les APIs sont quant à elles [9] :

- Les attaques DoS également, reportées par 87 % des organisations,

- Les attaques d’injections, 80 %,

- Les violations d’accès et le brute force/le credential stuffing (bourrage d’identifiants), 74 %.

Pour faciliter le développement, les équipes s’appuient sur des librairies tierces. Cependant, dans 79 % des cas, ces librairies ne sont jamais mises à jour une fois intégrées dans le code, alors que 92 % des vulnérabilités dans les librairies peuvent être remédiées par une mise à jour [10].

Les applications web et mobiles sont au cœur des activités des entreprises et sont devenus une des cibles favorites des attaquants. Elles sont utilisées pour une très grande variété de fonctions, traitent souvent des données sensibles et sont particulièrement exposées. Pour vous protéger, réaliser un pentest d’application web permet de tester comment ces applications résisteraient face à des cyberattaques et de renforcer leur niveau de sécurité.

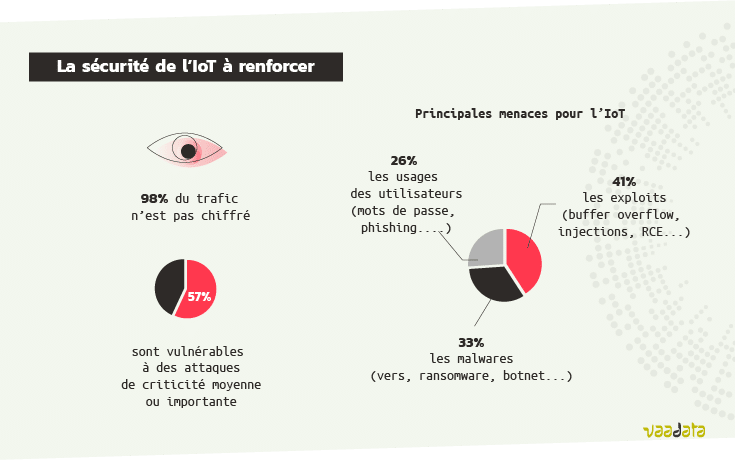

Statistiques sur la sécurité IoT : une cybersécurité à renforcer

L’internet of things prend son essor : 11 % des foyers ont un ou des objets intelligents [11]. Mais la sécurité des objets connectés reste encore le parent pauvre des stratégies de développement de l’IoT.

Unit 42[12] estime que 98 % de l’ensemble du trafic des objets connectés n’est pas chiffré et que plus de la moitié des appareils sont vulnérables à des attaques de criticité moyenne ou importante.

Les menaces principales pour l’IoT sont :

- 41 %, les exploits (buffer overflow, injections, RCE…)

- 33 %, les malwares (vers, ransomwares, trojan, botnet…)

- 26 %, les usages des utilisateurs (mots de passe, phishing…)

Cela se retrouve dans les nouvelles vulnérabilités rapportées dans les bulletins d’informations pour les systèmes de contrôles industriels (ICS Advisories), où les erreurs de corruption de mémoire sont les plus fréquentes, représentant 58 % des cas (out-of-bounds read, out-of-bounds write, stack based buffer overflow) [13].

Pour tester les vulnérabilités du firmware, du hardware et des communications, un pentest IoT permet typiquement de rechercher des failles sur l’ensemble de l’écosystème de l’objet connecté.

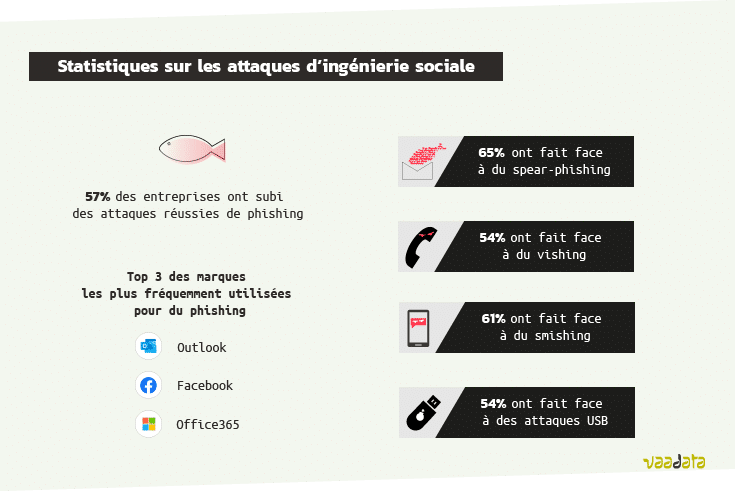

Statistiques d’ingénierie sociale : phishing, vishing et autres attaques

En plus des attaques sur des failles techniques, les cyberattaques visent de plus en plus le facteur humain. Les attaquants essaient de manipuler les personnes pour obtenir des informations sensibles ou pour leur faire effectuer des actions compromettant la sécurité.

Le phishing est l’attaque la plus connue. Il peut être en masse et envoyé au plus grand nombre possible d’adresses emails dans les fichiers des attaquants. En 2020, 57 % des entreprises ont subi des attaques réussies de phishing, nous dit Proofpoint[14].

Les conséquences d’une attaque de phishing réussie sont des pertes de données, dans 60 % des cas, une infection ransomware (47 %) et une fraude au virement/ perte financière dans 18 % des situations.

Les marques utilisées le plus fréquemment dans les emails de phishing sont Outlook, Facebook, Office 365, Paypal et Chase Personal Banking [15].

Mais désormais, ce sont les attaques ciblées qui se développent, avec un prétexte ou une mise en situation spécifiquement pensé pour une entreprise précise. L’année passée, 66 % des organisations ont connu des tentatives d’attaques ciblées (spear-phishing) et 65 % des tentatives d’arnaque au président (attaques BEC — Business Email Compromise) [14].

D’autres vecteurs d’attaques sont également de plus en plus souvent utilisés :

- 61 % des entreprises ont fait face à des attaques de smishing (phishing par sms),

- 54 % des attaques de vishing (phishing par téléphone),

- 54 % des attaques via des supports USB.

L’ingénierie sociale reste une menace méconnue. Les équipes commencent à être sensibilisées à ces formes d’attaques, mais cela doit être renforcé.

- 77 % savent qu’une url peut être camouflée dans les emails,

- 55 % savent qu’un email peut sembler venir d’une autre personne que le vrai expéditeur,

- 58 % savent qu’une pièce jointe peut être infectée [14].

Ce n’est pas encore suffisant face aux différentes formes d’attaques, et les responsables sécurité estiment que la faible sensibilisation des équipes est la barrière n° 1 à la réussite de la sécurité informatique [1].

Pour renforcer la sensibilisation des équipes, des formations à l’ingénierie sociale existent. Un pentest d’ingénierie sociale permet également une sensibilisation en simulant des situations concrètes d’attaques.

Réaliser un pentest pour identifier des failles et renforcer votre cybersécurité

Comme nous venons de le voir, les cyberattaques actuelles ont un taux de succès très élevé, aux conséquences multiples. Elles visent les structures privées comme publiques. Elles cherchent à s’introduire dans une cible précise (applications web, mobile, objet connecté…) ou bien visent le système d’information d’une entreprise. Pour s’en protéger, le pentest est l’occasion de mener des attaques réalistes pour déterminer le niveau de risque de la cible des tests.

Le pentest est un audit de sécurité qui suit une méthodologie rigoureuse pour répertorier l’ensemble des vulnérabilités présentes. Il détecte des failles de sécurité de l’application ou du système ciblé, pour établir par où les attaquants pourraient rentrer et ce qu’ils pourraient obtenir. Les failles techniques, logiques et humaines sont recherchées.

Après les tests, un rapport détaille les vulnérabilités trouvées ainsi que des suggestions de remédiation. Il est exploitable directement par les équipes techniques. Vous pouvez ainsi corriger les failles avant qu’elles ne soient exploitées par de réels cyberattaquants.

Un pentest pour se préparer et parer les cyberattaques

Chaque pentest est adapté à aux enjeux sécurité de la cible. Que vous soyez une PME, une startup ou une grande entreprise, nous définissons le périmètre et la durée de l’audit en fonction des menaces et de vos priorités sécurité. Nous pouvons ainsi concentrer des tests sur un élément particulièrement à risque (un logiciel, un portail web…) ou bien mener un pentest global, afin de tester l’ensemble du système d’information.

Un pentest peut être conduit en boite noire, en boite grise ou en boite blanche. Ces différentes approches correspondent à différents niveaux d’informations transmis aux pentesters. Il est tout à fait possible de choisir différentes approches en fonction des cibles et de la maturité sécurité de l’entreprise sur les différents périmètres.

Pour vous guider dans la définition d’une stratégie de pentest, vous pouvez consulter notre livre blanc Comment définir le scope d’un pentest.

Les pentests sont menés sur différents types de cibles (web, mobile, IoT, infrastructure, système d’information) et identifient des failles techniques spécifiques à chaque cible. Un pentest web évaluera par exemple la sécurité de serveurs, du back-office, de l’applicatif. Un pentest mobile s’intéressera aux applications iOS et Android. Etc.

Mais un pentest permet également de détecter entre autres des faiblesses comme l’utilisation de mots de passe faibles, détectables avec des attaques par brute force.

De plus, pour tester les comportements humains, il est possible de mener un pentest d’ingénierie sociale. Il permet de tester spécifiquement les réflexes des équipes face à des cyberattaques telles que le phishing, l’envoi de ransomware ou l’arnaque au président.

Chez Vaadata, nous démocratisons les tests d’intrusion avec des offres adaptées aux startups comme aux grandes entreprises. N’hésitez pas à nous contacter pour échanger sur votre situation.

Sources :

[1] 2021 Cyberthreat Defense Report – Cyberedge Group

[2] 2021 Cost of a Data Breach Report – IBM

[3] 2020 Cost of a Data Breach Report – IBM

[4] 2021 Data Breach Investigation Report – Verizon

[5] 2021 Workplace Password Malpractice Report – Keeper Security

[6] Cybersecurity in the work from anywhere area – Yubico

[7] Hiding in plain sight – 1Password

[8] Ransomware: The True Cost to Business – Cybereason

[9] The State of Web Application and API Protection – Radware

[10] State of Software Security : Volume 11 – Veracode

[12] 2020 IoT Threat Report – Unit 42 Palo Alto Networks

[13] OT/IoT Security Report – Supply Chain and Persistent Ransomware Attacks Reach New Heights – Nozomi Networks

[14] 2021 State of the Phish – Proofpoint

[15] Attack landscape Update – H1 2021 – F-Secure