La première étape est la définition du périmètre de l’audit. Les échanges avec le client permettent de décider des objectifs, de la cible et des conditions du pentest.

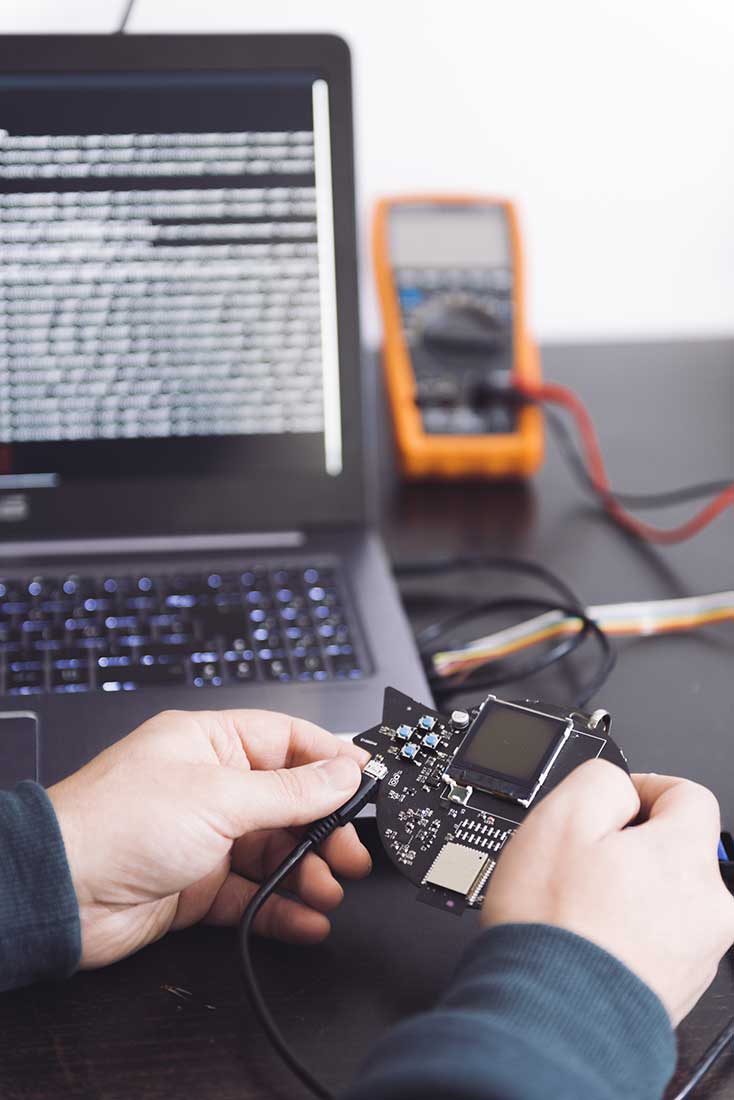

Il est important de prévoir du temps pour la phase de préparation de l’audit : réception de l’objet par les pentesters, achat de matériel spécifique si nécessaire, transmission d’informations complémentaires par le client, etc.

Dans certains cas, les pentesters effectuent l’audit depuis les bureaux de Vaadata, en ayant à leur disposition un ou plusieurs exemplaires de l’objet connecté. Dans d’autres cas, l’audit doit être effectué depuis un site client. Selon les conditions définies au préalable, le client peut être notifié des trouvailles au fur et à mesure de l’audit ou uniquement lorsque l’audit est terminé.